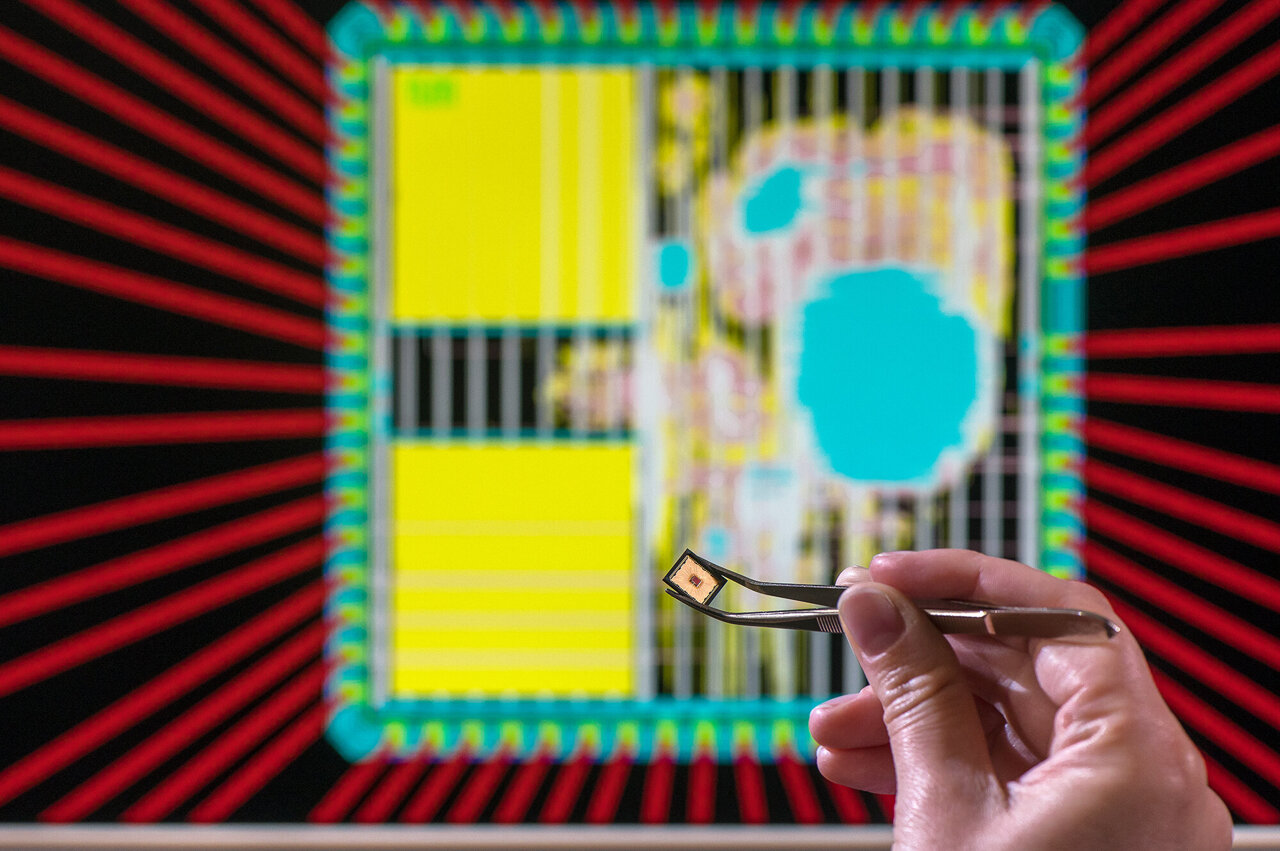

صمم فريق من جامعة ميونخ التقنية شريحة حاسوب تنفذ تشفير ما بعد الكم بكفاءة عالية. قد توفر هذه الرقائق الحماية ضد هجمات القراصنة المستقبلية عبر أجهزة الحاسوب الكمومية، وقد دمج الباحثون أجهزة أحصنة طروادة في الشريحة لدراسة طرق الكشف عن هذا النوع من «البرامج الضارة بدايةً من مصنع الرقائق».

لم تعد هجمات القراصنة على العمليات الصناعية خيالًا علميًا، بل إنها بعيدة كل البعد عن ذلك، إذ يمكن للمهاجمين سرقة المعلومات حول عمليات الإنتاج في المصانع أو حتى إغلاق مصانع بأكملها. لمنع ذلك، يُشفر الاتصال بين مكونات الرقائق المفردة، لكن في المستقبل القريب، ستصبح العديد من خوارزميات التشفير غير فعالة، إذ ستصبح العمليات المؤسسة بالفعل -التي تقاوم الهجمات والتي تُطلق باستخدام تقنيات الحاسوب الحالية- منزوعة الحماية مقارنةً بأجهزة الحاسوب الكمومية، ويعد هذا مهمًا فيما يخص المعدات ذات العمر الافتراضي الطويل مثل المنشآت الصناعية.

لهذا يعمل خبراء الأمن حول العالم على تطوير معايير تقنية «تشفير ما بعد الكم»، ما يمثل أحد التحديات في قوة المعالجة الهائلة اللازمة لطرق التشفير، فصمم فريق بقيادة أستاذ أمن المعلومات في جامعة ميونخ التقنية جورج سيجل شريحةً عالية الكفاءة لتشفير ما بعد الكم.

السرعة والمرونة عبر مزيج من الأجهزة والبرامج

اتخذ البروفيسور سيجل وفريقه نهجًا قائمًا على التصميم المشترك بين الأجهزة والبرامج، إذ تكمل المكونات المتخصصة وبرامج التحكم بعضها. يعلق البروفيسور سيجل: «تعد شريحتنا أول شريحة تشفير ما بعد الكم تعتمد كليًا على نهج التصميم المشترك للأجهزة والبرامج».

«يؤدي ذلك إلى مضاعفة السرعة بنحو 10 أضعاف عند التشفير باستخدام كايبر، وهو أحد أكثر المرشحين الواعدين للتشفير ما بعد الكم، مقارنةً بالرقائق التي تعتمد بالكامل على الحلول البرمجية، وهو شبه مرن ويستهلك طاقة أقل بنحو ثمانية أضعاف».

الاعتماد على معيار مفتوح المصدر

تمثل الرقاقة دائرة متكاملة خاصة بالتطبيق. غالبًا يُصنع هذا النوع من وحدات التحكم الدقيقة المتخصصة بأعداد كبيرة وفقًا لمواصفات الشركات، عدل فريق جامعة ميونخ تصميم شريحة مفتوحة المصدر بناءً على معيار «ريسك-5» مفتوح المصدر، إذ يُوظف هذا المعيار عبر أعداد متزايدة من صانعي الرقائق وقد يحل محل البرمجيات المحتكرة المملوكة للشركات العملاقة في العديد من المجالات، فيسرع تعديل نواة المعالج وتعديل التعليمات الخاصة بالعمليات الحسابية اللازمة، ما ييسر إمكانات تشفير ما بعد الكم للرقاقة.

يتضمن التصميم أيضًا مسرع عتاد الحاسب مصممًا لهذا الغرض، وهو ما لا يدعم خوارزميات التشفير اللاحق الكمومية القائمة على الشبكة مثل «كايبر» فحسب، بل يتخطى ذلك فيمكنه أيضًا العمل مع خوارزمية «سايك»، التي تتطلب قوة حوسبة أكبر بكثير. وفقًا للفريق، يمكن للشريحة التي طُورت في جامعة ميونخ تنفيذ سايك بمعدل 21 مرة أسرع من الرقائق باستخدام التشفير المستند إلى البرامج فقط. تُعد سايك البديل الواعد عندما تصبح الأساليب القائمة على الشبكة غير آمنة، ويُعد هذا النوع من الاحتياطات منطقيًا في التطبيقات حيث تُستخدم الرقائق فترات طويلة.

أحصنة طروادة تتجنب تشفير ما بعد الكم

إلى جانب زيادة الهجمات التقليدية، يتمثل تهديد آخر محتمل في أحصنة طروادة. تُصنع رقائق الكمبيوتر عمومًا وفقًا لمواصفات الشركات في مصانع متخصصة، إذا نجح المهاجمون في زرع دائرة طروادة في تصميم الرقاقة قبل مرحلة التصنيع أو في أثنائها فقد يكون لذلك عواقب وخيمة. كما في حالة هجمات القراصنة الخارجية، يمكن إغلاق مصانع بأكملها أو سرقة أسرار الإنتاج، ويمكن أحصنة طروادة المدمجة في الجهاز أن تتجنب تشفير ما بعد الكم.

يوضح سيجل: «ما زلنا نعرف القليل جدًا عن الكيفية التي يوظف بها المهاجمون الفعليون أجهزة طروادة، ولتطوير تدابير وقائية، نحتاج إلى التفكير مثل المهاجم ومحاولة تطوير أحصنة طروادة الخاصة بنا وإخفائها. لذلك طورنا أربعة أجهزة تحتوي على أحصنة طروادة في شريحة ما بعد الكم، إذ يعمل كل منها بطريقة مختلفة تمامًا».

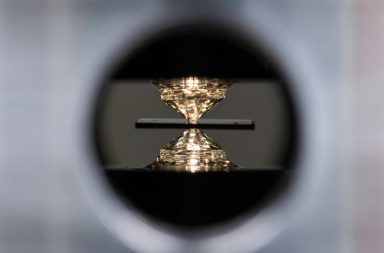

الشريحة تُختبر ثم تُفكك

خلال الأشهر المقبلة، سيختبر البروفيسور سيجل وفريقه على نحو مكثف قدرات تشفير الشريحة، وإمكانية اكتشاف أحصنة طروادة المضمنة في العتاد، ثم ستُتلف الشريحة بعد ذلك، لأغراض البحث. في عملية معقدة، ستقص مسارات الدائرة تدريجيًا في أثناء تصوير كل طبقة متتالية. بهدف تجربة طرق التعلم الآلي الجديدة المطورة، لإعادة بناء الوظائف الدقيقة للرقائق حتى في حالة عدم توفر الوثائق.

يقول سيجل: «قد تساعد عمليات إعادة البناء في اكتشاف مكونات الرقاقة التي تؤدي وظائف لا علاقة لها بالمهام الفعلية للرقاقة، التي ربما تسللت إلى التصميم، وقد تصبح عمليات مثل عملياتنا هي المعيار لأخذ عينات عشوائية في طلبيات كبيرة من الرقائق. إلى جانب التشفير الفعال لما بعد الكم، قد يساعدنا هذا في جعل الأجهزة أكثر أمانًا في المنشآت الصناعية والسيارات».

اقرأ أيضًا:

تقرير يشير إلى زيادة التهديدات البرمجية لأجهزة ماك بنسبة 400%، متخطيةً ميكروسوفت

إحدى أشنع هجمات برامج الفدية على الإطلاق: إصابة ما يصل إلى 1500 عمل تجاري

ترجمة: مي مالك

تدقيق: مازن النفوري